Echte Sicherheit beginnt dort, wo Bequemlichkeit endet – indem du deine Verschlüsselungsschlüssel aus der Cloud heraushältst und in deinen eigenen Händen behältst.

Rick Findlay

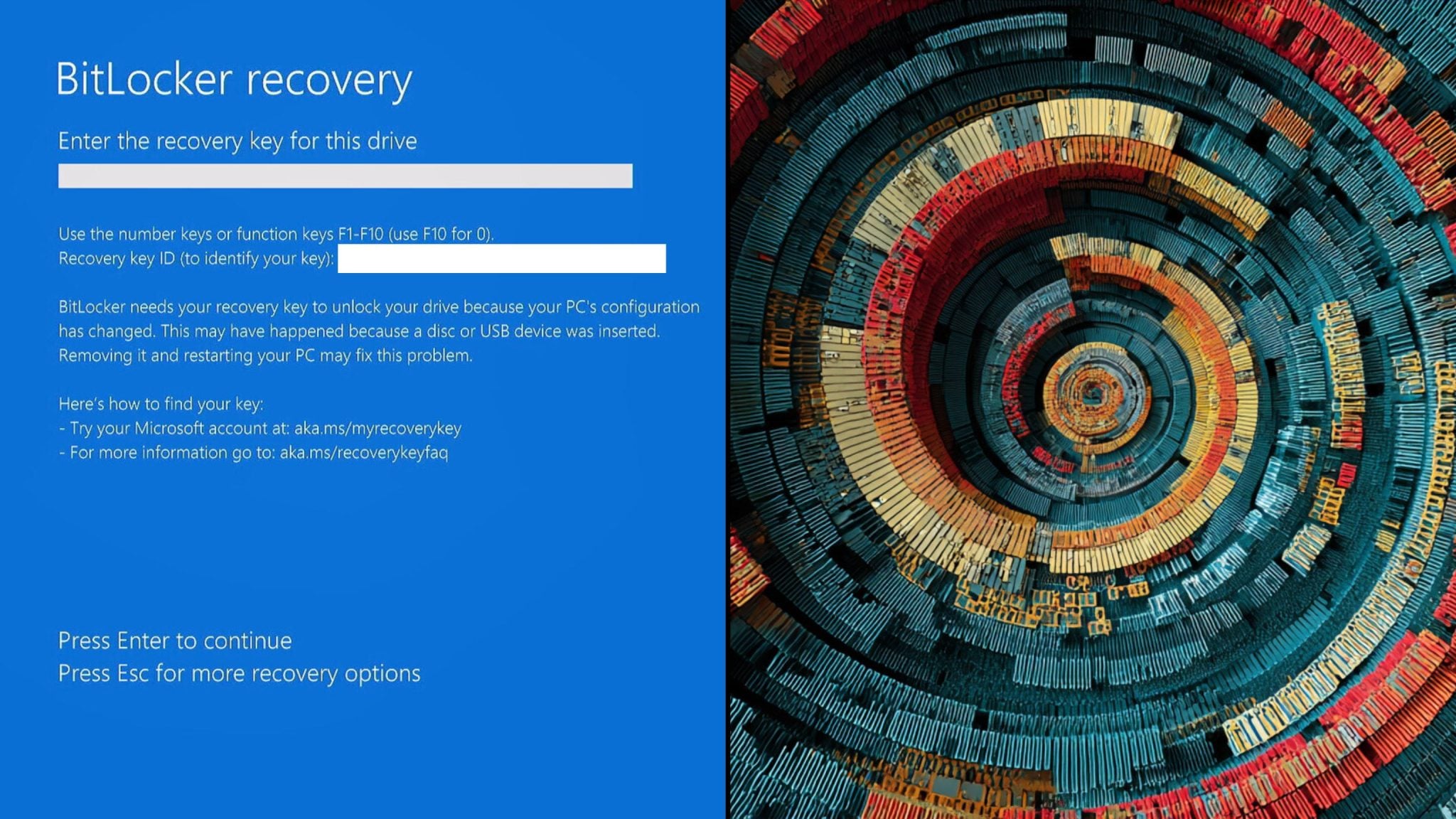

Als das FBI Zugang zu drei Laptops erlangen wollte, die mit einem Pandemie-Betrugsfall auf Guam in Verbindung standen, bemühten sie weder Hacker noch High-End-Forensik. Sie riefen Microsoft an. Innerhalb weniger Wochen übergab das Unternehmen die digitalen Schlüssel, die die Geräte öffneten – seine eigenen BitLocker-Wiederherstellungsschlüssel, von Microsofts Servern abgerufen.

Dieser Moment, still und leise in United States v. Tenorio vergraben, markiert das erste bekannte Mal, dass Bundesermittler Zugang zu verschlüsselten Windows-Computern erhielten – nicht, indem sie sie knackten, sondern indem sie den Hersteller um Hilfe baten. Für jeden, der dachte, BitLocker bedeute „verschlossen“, wurde hier das Kleingedruckte fällig.

BitLocker soll jede Datei auf einem Windows-Laufwerk durch vollständige Laufwerksverschlüsselung schützen.

Nutzer bemerken das selten – und noch weniger ist klar, dass, wenn sie sich mit einem Microsoft-Konto angemeldet haben, ihre Wiederherstellungsschlüssel „aus Bequemlichkeit“ in Microsofts Cloud hochgeladen wurden. Bequemlichkeit bedeutete in diesem Fall, dass das FBI sie mit einem Durchsuchungsbefehl abrufen konnte.

Microsoft bestätigte die Zusammenarbeit. „Während die Schlüsselwiederherstellung Bequemlichkeit bietet, birgt sie auch das Risiko unerwünschten Zugriffs, daher glaubt Microsoft, dass Kunden am besten in der Lage sind zu entscheiden … wie sie ihre Schlüssel verwalten“, sagte ein Sprecher. Diese Aussage klingt nach Selbstbestimmung – obwohl die Entscheidung durch Standardeinstellungen, die tief in Windows verborgen sind, längst getroffen war.

Das Unternehmen sagt, es erhalte etwa 20 solcher Anfragen pro Jahr, häufig von Strafverfolgungsbehörden, die Zugang zu verschlüsselten Laufwerken suchen. Manche können nicht erfüllt werden, weil viele Nutzer ihre Schlüssel nie synchronisiert haben – aber wenn es möglich ist, kommt Microsoft dem nach.

Dieser Fall war die erste dokumentierte Instanz, in der BitLocker über offizielle Kanäle entsperrt wurde. Jahrelang schworen Ingenieure, es gebe keine „Hintertüren“. Technisch hatten sie recht. Stattdessen gab es eine Vordertür.

Seit der Veröffentlichung von Windows 10 wurde BitLocker auf vielen neuen PCs automatisch aktiviert – oft ohne dass Nutzer es merken.

Während der Einrichtung ermutigt Windows nachdrücklich dazu, sich mit einem Microsoft-Konto anzumelden, statt ein rein lokales Konto zu erstellen. Tut ein Nutzer das, lädt BitLocker still und leise den Wiederherstellungsschlüssel des Geräts auf Microsofts Server hoch.

Microsoft stellt dieses Design als Komfortfunktion dar. Wenn ein Nutzer sein Passwort vergisst, den Zugriff verliert oder ein Systemfehler auftritt, kann der in der Cloud gespeicherte Wiederherstellungsschlüssel genutzt werden, um das Gerät zu entsperren und wieder Zugriff auf Dateien zu erhalten. Für die meisten Nutzer passiert das unsichtbar im Hintergrund.

Der Kompromiss wird selten ausdrücklich genannt. Indem Microsoft den Wiederherstellungsschlüssel speichert, behält das Unternehmen die technische Möglichkeit, das Gerät zu entsperren. Die Verschlüsselung bleibt mathematisch stark, aber die Kontrolle über die Schlüssel wird mit einem Dritten geteilt. Ab diesem Punkt hängt der Zugriff auf die Daten nicht nur von Kryptografie ab, sondern von Unternehmenspolitik und Rechtsverfahren.

Als Microsoft das zum Standard machte

Diese Änderung begann mit Windows 10, das 2015 veröffentlicht wurde. Automatische Geräteverschlüsselung und cloudbasierte Speicherung von Wiederherstellungsschlüsseln wurden zunehmend üblich, während Microsoft Nutzer stärker zu konto-basierten Anmeldungen drängte.

Mit jeder nachfolgenden Windows-Version wurde der Anmeldeprozess mit Microsoft-Konto prominenter, und Optionen für lokale Konten wurden schwerer zu finden.

Offline-Schlüsselspeicherung und rein lokale Konten existieren weiterhin, aber sie sind nicht mehr der Standardpfad und leicht zu übersehen, wenn ein Nutzer nicht weiß, wonach er suchen muss.

Das Ergebnis ist, dass Millionen Nutzer nun auf Verschlüsselungssysteme angewiesen sind, bei denen ihre Schlüssel außerhalb ihrer direkten Kontrolle gespeichert werden – oft ohne jemals klar darüber informiert worden zu sein.

Warum das ein Datenschutzproblem ist

Verschlüsselung schützt Daten nur so lange, wie die Schlüssel ausschließlich in den Händen des Nutzers bleiben. In vielen modernen Windows-Konfigurationen ist diese Bedingung nicht mehr erfüllt.

Weil Microsoft BitLocker-Wiederherstellungsschlüssel speichert, kann das Unternehmen rechtlich dazu gezwungen werden, sie an Regierungen zu übergeben, die über es Jurisdiktion haben. Das ist kein hypothetisches Risiko mehr.

Dies scheint der erste öffentlich bekannte Fall zu sein, in dem Microsoft direkt Verschlüsselungsschlüssel an US-Strafverfolgungsbehörden geliefert hat.

Sobald die Schlüssel bereitgestellt wurden, erhielten Ermittler vollständigen Zugriff auf die Geräte – nicht nur auf bestimmte Dateien, die in einem Durchsuchungsbefehl genannt waren. Die Verschlüsselung verlangsamte oder begrenzte die Durchsuchung nicht. Sie fiel einfach weg.

Diese Realität untergräbt die Vorstellung von Verschlüsselung als harter technischer Barriere. Stattdessen wird Zugriff zu einer politischen Entscheidung, vermittelt durch ein Unternehmen, das auf rechtliche Anforderungen reagiert. Aus Datenschutzsicht ist dieser Unterschied wichtig. Starke Mathematik hilft nicht, wenn jemand anderes die Tür öffnen kann.

Warum Microsoft sich dadurch von anderen Unternehmen abhebt

Apples Umgang mit Verschlüsselung hängt vom Gerät ab. iPhones sind so entworfen, dass Apple nicht auf die Schlüssel zugreifen kann, die die auf dem Gerät gespeicherten Daten schützen. Dieses Setup wurde 2016 öffentlich getestet, als das Unternehmen sich weigerte, dem FBI beim Entsperren der iPhones zu helfen, die bei den Schießereien von San Bernardino verwendet wurden. Apple hatte nicht die technische Möglichkeit, dem nachzukommen.

Mac-Computer folgen einem anderen Modell. Wenn Nutzer iCloud-basierte Wiederherstellung aktivieren, kann Apple ihnen helfen, über ihr iCloud-Konto wieder Zugriff zu erhalten. In diesem Fall ist Wiederherstellung möglich, aber nur, weil der Nutzer sich bewusst dafür entschieden hat. Apple speichert nicht automatisch Verschlüsselungsschlüssel und hält keinen universellen Zugriff auf Mac-Daten vor.

Google und Meta haben sich in ähnliche Richtungen bewegt, indem sie Backups in ihren Cloud-Systemen mit Schlüsseln verschlüsseln, die die Unternehmen selbst nicht abrufen können. Wenn Behörden Entschlüsselung verlangen, gibt es nichts, was die Unternehmen übergeben könnten.

Microsofts Design geht den entgegengesetzten Weg. Sein konto-basiertes BitLocker-System lädt Wiederherstellungsschlüssel automatisch hoch, wenn ein Nutzer sich mit einem Microsoft-Konto anmeldet. Das stellt sicher, dass Microsoft auf rechtmäßige Anforderungen reagieren kann – bedeutet aber auch, dass Verschlüsselung von der Kooperation des Unternehmens abhängt.

Alternativen, um Verschlüsselungsschlüssel in den eigenen Händen zu behalten

Für Nutzer, die volle Kontrolle über ihre Verschlüsselung wollen, ohne dass Microsoft, Apple oder sonst jemand einen Ersatzschlüssel hält, gibt es zuverlässige und gut etablierte Optionen. Diese Systeme erfordern mehr Aufwand bei der Einrichtung, beseitigen aber die stille Abhängigkeit, die mit cloudbasierter Wiederherstellung einhergeht.

VeraCrypt

Was es ist: VeraCrypt ist ein kostenloses, Open-Source-Verschlüsselungsprogramm für Windows, macOS und Linux. Es entstand aus dem eingestellten TrueCrypt-Projekt und enthält moderne Sicherheitsverbesserungen mit aktiver Community-Wartung.

Wie es funktioniert: Nutzer können ein verschlüsseltes Volume erstellen oder ein gesamtes Laufwerk verschlüsseln. VeraCrypt erzeugt die Schlüssel lokal auf dem Gerät und lädt sie nie irgendwohin hoch. Du setzt das Passwort oder eine Schlüsseldatei selbst und bist vollständig dafür verantwortlich, sie sicher aufzubewahren. Wenn du sie verlierst, sind die Daten endgültig weg, weil niemand sonst sie wiederherstellen kann.

Warum es wichtig ist: Weil VeraCrypt mit keinem Cloud-Dienst verbunden ist, gibt es keine dritte Partei, die die Daten entsperren könnte. Strafverfolgungsbehörden können keinen Wiederherstellungsschlüssel per Vorladung verlangen, weil es keinen gibt außer dem, den du besitzt. Es ist transparent, gut geprüft und unter Sicherheitsprofis anerkannt.

Am besten für: Nutzer, die vollständige Autonomie wollen und kein Problem damit haben, ihre Schlüssel selbst zu verwalten oder verschlüsselte Laufwerke manuell einzubinden. Es ist weniger bequem als BitLocker, aber der Vorteil ist volle Kontrolle.

Vorsicht: Wenn du VeraCrypt für vollständige Laufwerksverschlüsselung nutzt, stelle sicher, dass du den Bootloader korrekt konfigurierst und wichtige Dateien sicherst. Bewahre dein Passwort oder deine Schlüsseldatei an einem sicheren Offline-Ort auf, da Wiederherstellung ohne sie unmöglich ist.

Linux mit LUKS (Linux Unified Key Setup)

Was es ist: LUKS ist der Standard für vollständige Laufwerksverschlüsselung in den meisten Linux-Distributionen, darunter Ubuntu, Fedora, Debian und Arch. Es ist in den System-Installer der meisten modernen Linux-Versionen integriert.

Wie es funktioniert: LUKS verschlüsselt ganze Partitionen oder Laufwerke. Der Schlüssel wird lokal erzeugt und verlässt das Gerät nie. Es gibt keine Cloud-Synchronisierung und keine Beteiligung eines Unternehmens. Zugriff hängt vollständig von dem Passwort ab, das du bei der Einrichtung festlegst.

Warum es wichtig ist: Weil der Schlüssel lokal ist, kann keine Organisation dazu gezwungen werden, das System zu entsperren. Die Verschlüsselung existiert unabhängig von jeder Unternehmensinfrastruktur, und es gibt keine Methode zur Fernwiederherstellung.

Am besten für: Datenschutzorientierte Nutzer, die bereits Linux verwenden oder lernen möchten. LUKS bietet die stärkste mögliche Garantie exklusiver Kontrolle über verschlüsselte Daten.

Vorsicht: Wenn du ein Laptop nutzt, kombiniere LUKS mit einer starken Passphrase und Secure Boot, um physische Manipulation zu verhindern. Sichere deinen LUKS-Header separat, da ein Verlust die Wiederherstellung unmöglich macht.

macOS FileVault

Was es ist: FileVault ist Apples integriertes System zur vollständigen Laufwerksverschlüsselung für macOS. Es verschlüsselt das gesamte Laufwerk mit XTS-AES-128 mit einem 256-Bit-Schlüssel.

Wie es funktioniert: Während der Einrichtung bietet macOS zwei Wiederherstellungsoptionen:

- Den Wiederherstellungsschlüssel mit Apple über iCloud speichern, was Fernwiederherstellung ermöglicht.

- Den Wiederherstellungsschlüssel selbst behalten, ohne dass irgendwo anders eine Kopie gespeichert wird.

Die zweite Option stellt sicher, dass Apple deinen Mac nicht entsperren kann. Die Schlüssel bleiben nur auf deinem Gerät.

Warum es wichtig ist: FileVault bietet starken Schutz, wenn es korrekt konfiguriert ist. Anders als BitLocker lädt Apple Wiederherstellungsschlüssel nicht automatisch hoch. Die Verschlüsselung ist nahtlos in macOS integriert und läuft nach Aktivierung im Hintergrund.

Am besten für: Mac-Nutzer, die zuverlässige vollständige Laufwerksverschlüsselung wollen, ohne externe Tools zu nutzen. Es balanciert Bedienbarkeit und Nutzerkontrolle – vorausgesetzt, der Wiederherstellungsschlüssel wird lokal verwaltet.

Vorsicht: Verknüpfe FileVault-Wiederherstellung nicht mit deiner Apple-ID, wenn du volle Unabhängigkeit willst. Speichere den Wiederherstellungsschlüssel offline und getrennt vom Computer. Wenn du sowohl Schlüssel als auch Passwort verlierst, sind die Daten dauerhaft unzugänglich.

Verschlüsselte Container und Tools auf Dateiebene

Nicht jeder braucht vollständige Laufwerksverschlüsselung. Manchmal geht es darum, bestimmte Dateien oder Ordner zu schützen, besonders wenn sie in der Cloud gespeichert oder zwischen Geräten geteilt werden. Mehrere Tools bieten diese Flexibilität, während die Schlüssel vollständig in deinen Händen bleiben.

Cryptomator

Was es ist: Cryptomator verschlüsselt einzelne Ordner statt ganzer Laufwerke. Es wurde mit Cloud-Speicherung im Blick entwickelt, damit Nutzer Dateien schützen können, bevor sie zu Diensten wie OneDrive, Google Drive oder Dropbox hochgeladen werden.

Wie es funktioniert: Dateien werden lokal verschlüsselt und in einem „Vault“ gespeichert. Beim Synchronisieren in die Cloud werden nur die verschlüsselten Versionen hochgeladen. Die Schlüssel verlassen dein Gerät nie. Der Cloud-Anbieter sieht nur verschlüsselten Datenmüll und Dateinamen.

Warum es wichtig ist: Cryptomator ermöglicht die Nutzung von Cloud-Speicher, ohne Privatsphäre an den Anbieter abzugeben. Es unterstützt Windows, macOS, Linux, iOS und Android. Es ist Open Source, kostenlos nutzbar und wurde unabhängig sicherheitsgeprüft.

Am besten für: Dokumente, Backups oder Ordner, die zwischen Geräten geteilt werden. Es passt für Nutzer, die Cloud-Dienste brauchen, aber volle Kontrolle über ihre Schlüssel wollen.

Vorsicht: Cryptomator schützt vor externem Zugriff, verhindert aber keinen Zugriff, solange der Vault geöffnet ist. Sperre den Vault immer, wenn du ihn nicht nutzt.

age

Was es ist: Age (ausgesprochen wie „A-G-E“) ist ein leichtgewichtiges Verschlüsselungswerkzeug für Dateien und Skripte. Es wurde als einfachere und modernere Alternative zu älteren Tools wie GPG entwickelt.

Wie es funktioniert: Es unterstützt passwortbasierte Verschlüsselung und Public-Key-Verschlüsselung. Es gibt keine Konten, keine Cloud-Verbindungen und keine Hintergrunddienste. Verschlüsselung geschieht direkt auf dem System des Nutzers.

Warum es wichtig ist: Age ist transparent, minimalistisch und leicht zu prüfen. Es wird in Entwicklungs- und DevOps-Umgebungen широко verwendet, wo Zuverlässigkeit und Einfachheit wichtiger sind als Automatisierung.

Am besten für: Technische Nutzer, die direkte Kontrolle wollen und Kommandozeilen-Tools bevorzugen. Ideal zum sicheren Übertragen oder Speichern kleiner Dateimengen.

Vorsicht: Age ist absichtlich schlank. Es verwaltet keine Schlüssel für dich und bietet keine grafische Oberfläche. Wenn du deinen Schlüssel verlierst, sind die Daten dauerhaft unzugänglich.

7-Zip

Was es ist: 7-Zip ist ein weit verbreiteter Dateipacker, der AES-256-Verschlüsselung für komprimierte Archive unterstützt.

Wie es funktioniert: Nutzer erstellen ein passwortgeschütztes Archiv, und 7-Zip verschlüsselt die Inhalte und – falls gewählt – auch die Dateinamen. Der Schlüssel wird aus dem Passwort abgeleitet und nirgendwo sonst gespeichert.

Warum es wichtig ist: 7-Zip ist einfach, schnell und vielen bereits vertraut. Es erfordert keinen Systemzugriff auf Betriebssystemebene und keine Cloud-Integration.

Am besten für: Schutz kleiner Datei-Sets, Dokumente oder Backups. Es ist kein Ersatz für vollständige Laufwerksverschlüsselung, aber nützlich für portable oder temporäre Datensicherung.

Vorsicht: Die Sicherheit hängt vollständig vom gewählten Passwort ab. Ein schwaches Passwort macht die Verschlüsselung leicht angreifbar.

Hardwarebasierte Optionen

Für diejenigen, die Verschlüsselung vom Betriebssystem getrennt halten möchten, bieten hardwarebasierte Tools eine zusätzliche Kontrollschicht.

Verschlüsselte externe Laufwerke mit integriertem Tastenfeld

Was sie sind: Externe Laufwerke mit eingebauter Hardwareverschlüsselung und physischem Tastenfeld.

Wie sie funktionieren: Verschlüsselung und Entschlüsselung passieren vollständig im Controller des Laufwerks. Der Nutzer gibt eine PIN direkt am Laufwerk ein, bevor es an einen Computer angeschlossen wird. Das Betriebssystem sieht den Schlüssel nie, und es ist keine Software nötig, um die Daten zu entsperren.

Warum es wichtig ist: Diese Geräte nehmen den Computer und das Betriebssystem aus der Vertrauenskette. Selbst ein kompromittierter PC kann ohne korrekte PIN nicht auf den Inhalt zugreifen.

Am besten für: Transport oder Archivierung sensibler Daten und für Nutzer, die sicheren, portablen Speicher brauchen.

Hardware-Sicherheitsschlüssel

Was sie sind: Geräte wie YubiKeys oder Nitrokeys, die kryptografische Zugangsdaten für Authentifizierung speichern.

Wie sie funktionieren: Sie enthalten nicht direkt deine verschlüsselten Daten, dienen aber als hardwarebasierte Faktoren zum Entsperren von Systemen oder zum Verwalten verschlüsselter Backups. Sie stellen sicher, dass nur jemand mit dem physischen Schlüssel Zugriff auf geschützte Daten erhält.

Warum es wichtig ist: Sie verringern die Abhängigkeit von Passwörtern und cloudbasierter Wiederherstellung. Selbst wenn Zugangsdaten gestohlen werden, verhindert das Fehlen des physischen Schlüssels den Zugriff.

Am besten für: Hinzufügen einer Hardware-Sicherheitsschicht zu Passwortmanagern, verschlüsselten Containern oder Login-Systemen.

Wenn du bei Windows bleiben musst

Es ist möglich, die Angriffsfläche zu reduzieren, während man im Microsoft-Ökosystem bleibt – das Ergebnis ist jedoch ein Kompromiss und keine echte Lösung.

Schritte:

- Erstelle ein lokales Windows-Konto statt eines Microsoft-Kontos.

- Aktiviere BitLocker manuell statt automatisch während der Einrichtung.

- Speichere den Wiederherstellungsschlüssel offline, auf Papier oder einem externen Laufwerk.

- Lade den Schlüssel niemals hoch und synchronisiere ihn nicht mit Microsofts Servern.

Das begrenzt die Fähigkeit des Unternehmens, Anfragen zu erfüllen, erfordert aber ständige Wachsamkeit. Es mildert das Problem, statt es zu beseitigen.

Was alle sichereren Alternativen gemeinsam haben

- Kein automatisches Hochladen von Verschlüsselungsschlüsseln in die Cloud.

- Kein konto-basiertes Schlüssel-„Escrow“.

- Kein Unternehmen, das still und leise einem Durchsuchungsbefehl nachkommen kann.

- Unbequemlichkeit wird als Sicherheitsmaßnahme verstanden, nicht als Fehler.

Die Kernregel, die du dir merken solltest

Verschlüsselung schützt dich nicht vor Regierungen, Konzernen oder Angreifern. Schlüsselbesitz tut es.

Wenn jemand anderes deine Schlüssel herausgeben kann, kontrollierst du deine Daten nicht.

Die BitLocker-Offenlegung zeigt, wie sehr moderne Privatsphäre von Standards statt von Entscheidungen geprägt ist. Verschlüsselung kann vorhanden, aktiv und technisch solide sein und Nutzer trotzdem mit weniger Kontrolle zurücklassen, als sie annehmen. Diese Lücke entsteht still, durch Einrichtungsabläufe und Designannahmen, die Wiederherstellbarkeit gegenüber Autonomie bevorzugen.

Was am meisten zählt, sind nicht Marken oder Versprechen, sondern Struktur. Systeme, die Zugriff zentralisieren, zentralisieren zwangsläufig Macht. Sobald Zugriff von Vermittlern abhängt, wird Privatsphäre bedingt und Kräften außerhalb der Kontrolle des Nutzers unterworfen.

Es gibt keine perfekte Lösung und keine risikofreie Konfiguration. Starker Datenschutz erfordert Bewusstsein, Aufwand und die Bereitschaft, Unbequemlichkeit zu akzeptieren.

Nutzer, denen Privatsphäre wichtig ist, müssen Verschlüsselung als etwas behandeln, das sie aktiv verwalten – nicht als etwas, das ihnen einfach gegeben wird.